I veckans avsnitt pratar vi om Zero Trust Network eller Zero Trust Architecture (blog från Palo Alto sammanfattar väldigt bra här) och Erik får äntligen utrymme igen att glänsa efter två avsnitt där vi lyssnat eller inte nördat ned oss tillräckligt.

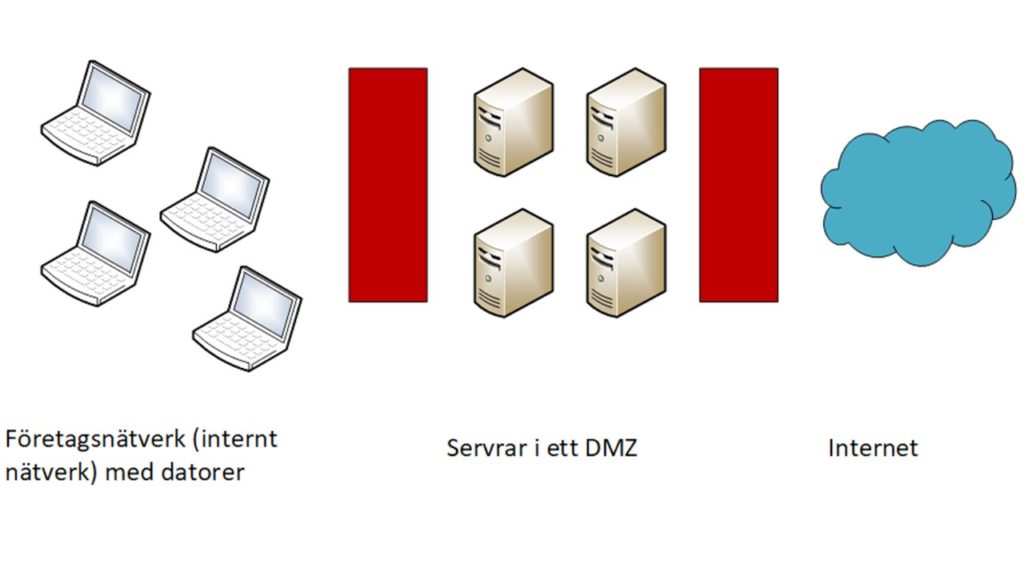

Enligt 90-tals designen, som så många tyvärr hänger kvar i, bygger man upp ett nätverk, så kallat DMZ, och placerar sina servrar i. De som ska exponeras mot internet går via en brandvägg som öppnar på port och IP-adressnivå:

Den nya designen, Zero Trust Network togs fram av John Kindervag när han arbetade på Forrest Research Inc (men numera arbetar på Palo Alto) och går ut på att alla nätverk är fientliga.

Erik reder ut sina tankar i designen och bland annat tar upp en fempunktlista (varför känns en sjupunktslista säkrare på nåt vis? Nåt med sagor tror jag. Nåja. Fem är det i alla fall!) som förtjänas att förtydligas här eftersom jag avbryter och flikar in om annat:

- Oavsett nätverk ska det alltid ses som fientligt

- Interna och externa hot mot nätverket pågår hela tiden

- Nätverkets placering är inte gott nog som skydd och räcker inte som anledning att lita på det (se första punkten)

- Varje enhet, användare och nätverk måste autentiseras och auktoriseras (har man svårt att veta skillnad kan man lyssna och höra den förträffliga jämförelsen med en nattklubb och tillträde till den).

- Policys och regelverk måste vara dynamiska och beräknade från så många källor som möjligt (här blir det rörigt – lyssna i avsnittet för detaljer)