Dags att gå med i det lila laget?

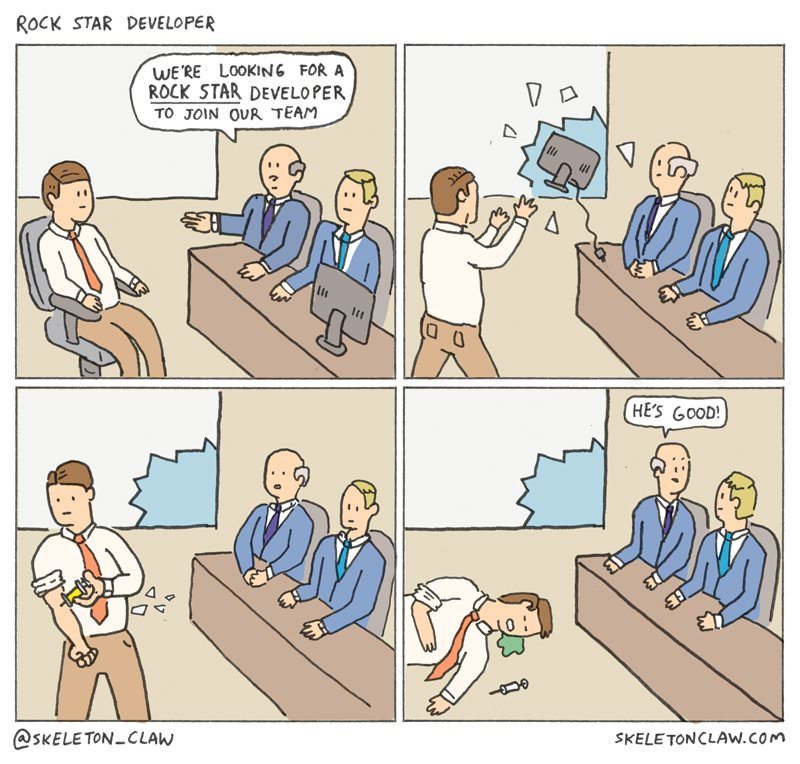

Som du säkert vet, är det ”blå laget” försvarare och det ”röda laget” attackerare. Dessa färger används ofta när man beskriver en grupp av pentestare som ett ”red team”. Blandar man röd och blå, får man lila. Något lila lag finns ju inte, men detta är något jag vill slå ett slag för.

Om du jobbar med att attackera webbapplikationer, är det en mycket bra sak att ha kunskaper i hur man bygger dessa. Tvärtom är också sant.

När jag första gången byggde ett REST API, visste jag direkt hur det borde byggas för att skydda mot attackerare, eftersom jag har testat andra kunders sådana. Det visade sig vara mycket fördelaktigt att utgå från att man ibland är en anfallare och se om man kan få igenom skadliga anrop i systemet man just byggt. Givetvis kan inte detta ersätta att man låter en oberoende testare gå lös på det senare, men det gör mycket för att höja grundnivån redan från början.

Men om man börjar på det ”blå laget” och bygger system och applikationer, hur blir man bättre på ”red teaming” ? På samma sätt: man vet hur saker fungerar, vilket gör att sårbarheter och attacker helt plötslig blir mycket enklare att förstå. En låssmed är väl förberedd att lära sig bryta sig in i byggnader.

Personligen skulle jag säga att jag inte ens tror att det är möjligt att bli med i det röda laget med mindre än att du kan djup systemadministration och infrastrukturdesign. All programmering, som jag skrev, är av godo här.

Så se till att skaffa dig en djup förståelse av allting som du är satt att attackera. Det räcker inte enbart med mantrat ”tänk som en hackare”, även om det hjälper (det skrev jag ju i ett tidigare blogginlägg!)

Senaste kommentarer