Om krisen kommer

Sitter med lite prepping just nu. Det handlar om att kolla att man är redo för vår kära lilla pandemi. Vatten? Ok! Värme? Ok! Mat? Ok! Mediciner? Hmmm.. verkar som en del hunnit gå ut sedan jag kollade senast. Plåsterrullen gick ut 2005. Inte jättebra, frågan om den går att använda som vägbeläggning nu.

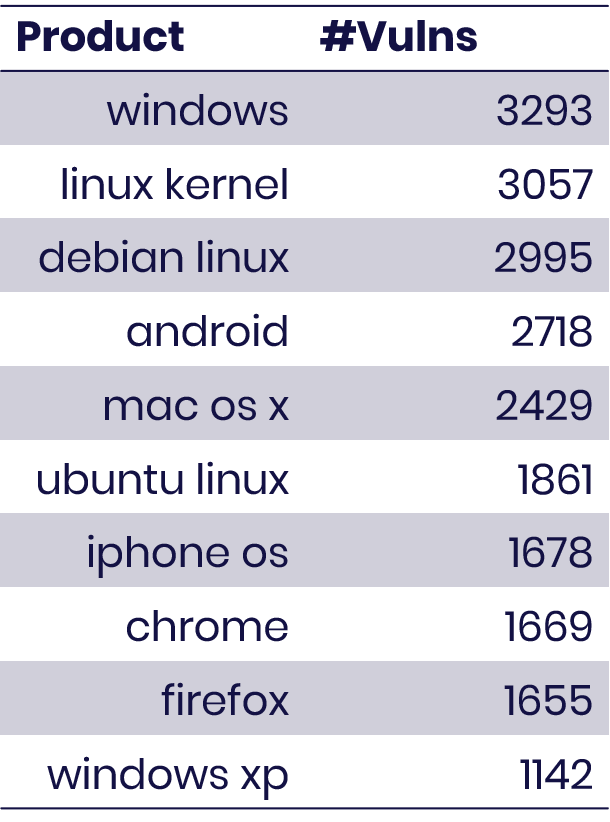

Mitt i vårt eviga kollande efter IT-säkerhetshot, kom den fysiska verkligheten ifatt oss. Nu är det en världsomspännande pandemi och detta hände nyss. För några veckor sedan var alla lugna, och nu gapar affärerna tomma. Hur hände detta?

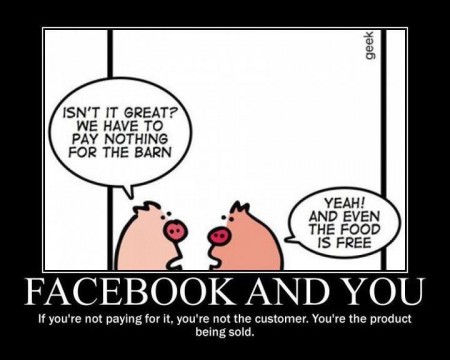

Man tror att man har allt redo, särskilt som man preppar vilket jag gör. Men så fort krisen kommer, biter man sig i tungan. Senaste problemet jag upptäckt är hur svårt det är att ladda ner sina favoritpoddar till en USB-sticka. De verkar vilja strömma, men att ladda ner dem kräver en del meckande med webbläsarens F12-konsol. Varför då kan man fundera? Tja, jag har en mediaspelare, passande nog från Kina, som kan spela mp3-filer från en USB-sticka. Om el och Internet försvinner, är det trevligt med några timmars podcasts att lyssna på. MSB låter dig snällt ladda ner allting de har på sin podd, men andra är olika nivåer av jobbiga att få ner. Lite symptomatiskt, vi agerar som om vi trodde att nätet aldrig skulle gå ner eller strula.

För några veckor sedan verkade Itunes krångla. Vi tappade inga lyssnare trots detta, men vi såg att andra appar tog upp och kompenserade för förlusten. Folk laddade ner en annan poddapp och körde vidare. Detta är kanonfint tills den dagen det inte finns något Internet. Då sitter folk och har inte mycket nytta av sina datorer alls.. Känns dumt på något sätt. Vi verkar väldigt lite beredda på någon form av förändring av det vi alltid tycker oss ha haft.

Så två av våra poddavsnitt som troligen är värda att återhöra:

Senaste kommentarer