Fler höst-tankar

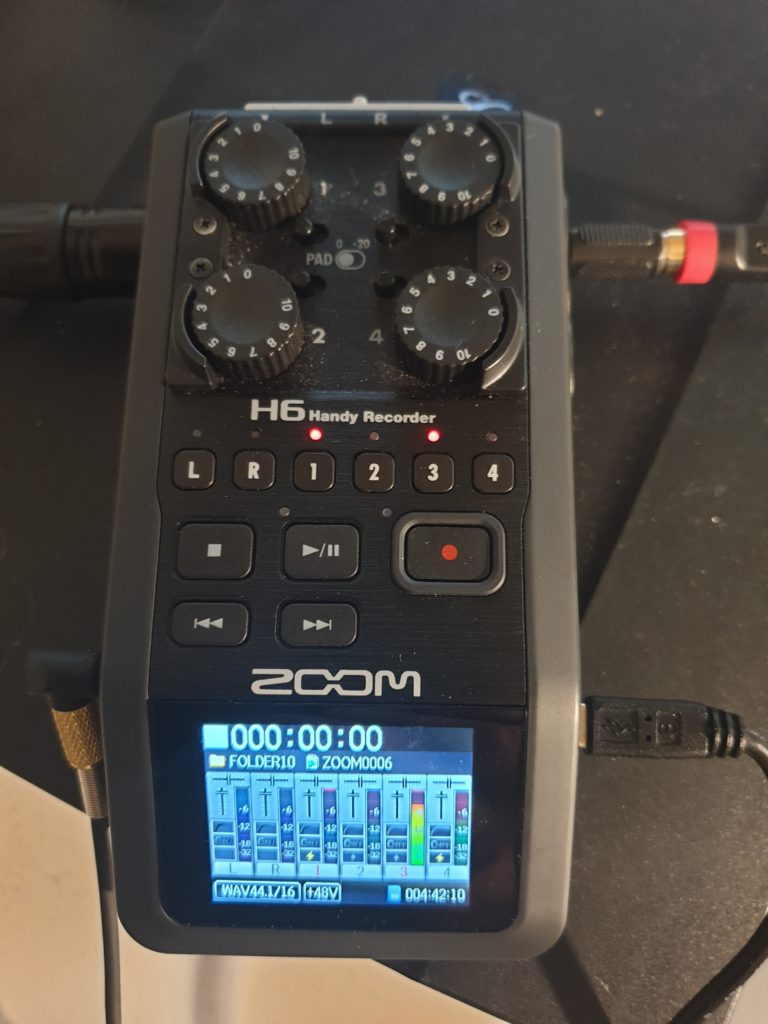

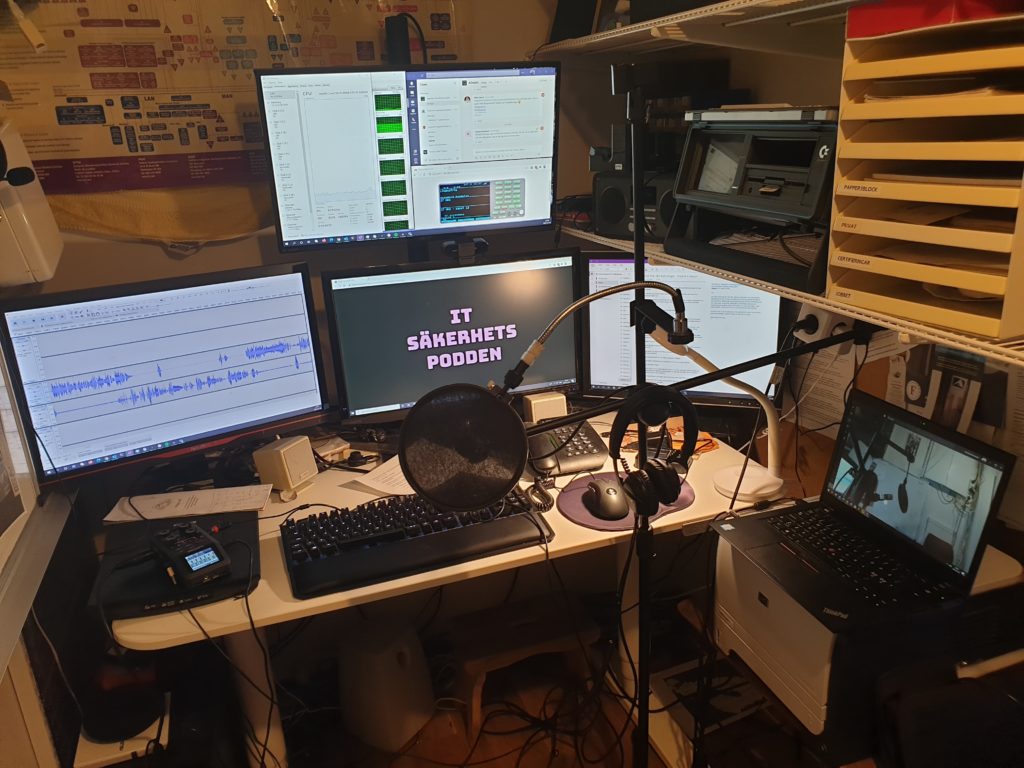

Grejerna är tillbaka! Vad kan jag säga? För några dagar sedan ringde polisen i Solna och förklarade att man hittat väskan med vår utrustning och jag åkte sedan över till stationen och hämtade väskan. Grejerna fanns kvar och allting fungerade, så detta är goda nyheter.

Siteflytt och kamp med CSP-headers

Jag ruttnade tillsist på Godaddy, där vi haft siten och flyttade det hela till en annan maskin i väntan på en bättre lösning. Men detta gjorde att jag faktiskt bestämde mig för att titta på säkerheten.

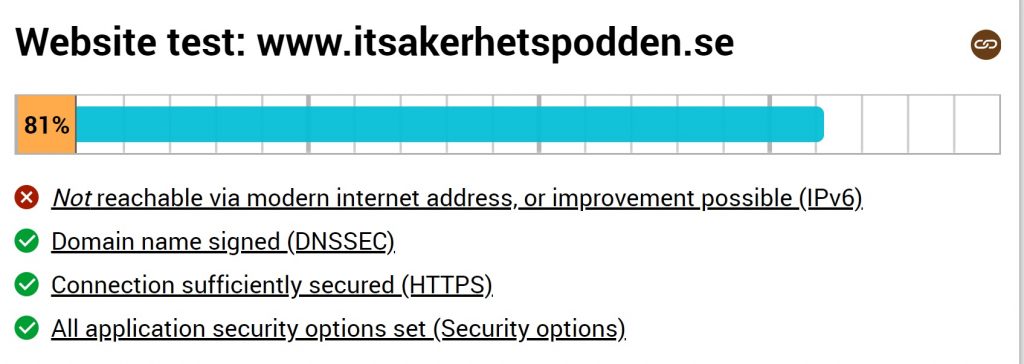

Upprinnelsen till detta är en kommentar på Linkedin, där en användare meddelade att vår sida fick dåligt betyg på test-tjänsten ipv6.cool. Denna tjänst sätter betyg enligt fyra kriterier och vi som inte ens hade DNSSec fick därför inga särskilt bra poäng.

DNSSec visade sig knepigt att fixa, då vår domänregistrator inte stödde det. Så jag flyttade domänen till en annan med fullt stöd. Sedan var jag tvungen att flytta domänen från DNS-servern som inte heller stödde DNSSec. När det var gjort, signerade jag zonen och lade upp DS-nyckeln i zonen hos registratorn.

HTTPS har vi ju haft länge, men nu har även det härdats. Jag lade till HSTS och bråkade med Qualys testrapporter tills vi nådde betyget A+.

Har ni gamla mögbrowsers eller tio år gamla mobiltelefoner, kommer inte sidan se så bra ut. Huvudsakligen för att den inte ens kommer gå att ladda. Men vad gör man inte för konsten?

Jag har ju pratat om DANE också och då går det ju bara inte för sig att inte stöda det! Så nu har jag lagt in TLSA-poster och fixat så att certifikaten uppdateras dynamiskt. Och sedan knäppte jag på OCSP-stapling som också hjälper till.

Till sist var det dags att kolla genom alla HTTP-headers som vi skickar tillbaka och detta visade sig var svårast. Testa, testa, testa och slita av sitt hår i förtvivlan när inget fungerar har varit mina senaste tre-fyra dagar.

CSP (Content Security Policies), som deklarerar för webbläsaren vad vår site förväntas göra och varifrån den hämtar data, tog längst tid att få ordning på. Jag har suttit och ändrat och skruvat på den i timmar, men nu är den fullt kompatibel och ser till att om någon skulle kunna få skadlig kod att laddas ner via till exempel en IFRAME som de lyckats få in på vår sida, kommer inte denna kod kunna hämtas.

Till sist satte jag mig och bankade mig igenom Googles performance rating som nu ger acceptabla poäng på sidans snabbhet. Att få de högsta poängen är svårt då WordPress i sig själv är trög som en rysk tank.

I stort är jobbet klart, men det finns massiva mängder saker att göra med våra andra webbsidor och så.

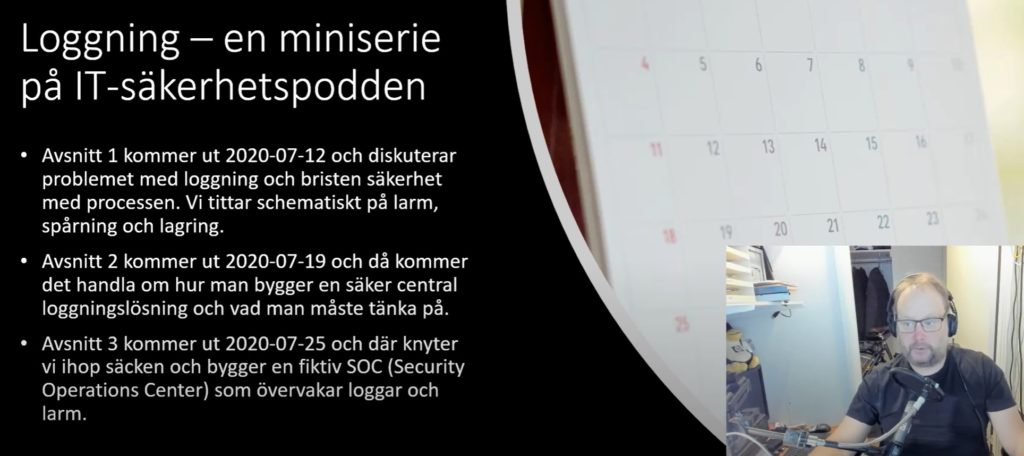

Nu är det dags för en kaffebreak och en lugn söndagseftermiddag… Nästa vecka kommer vi tillbaka. Då blir det vårt försenade loggningsavsnitt – del 2 som dånar ut i den icke-existerande etern.

Senaste kommentarer