#124 – Cyberpsykologi – en grundsten i riskhantering

Avsnittet: 124 – Cyberpsykologi – en grundsten i riskhantering

Inspelat: 2021-05-14 (publicerat 2021-05-16)

Deltagare: Mattias Jadesköld, Erik Zalitis och Robert Willborg

Detta avsnitt är ett samarbete med SIG Security.

Lyssna på avsnittet

Medan du lyssnar

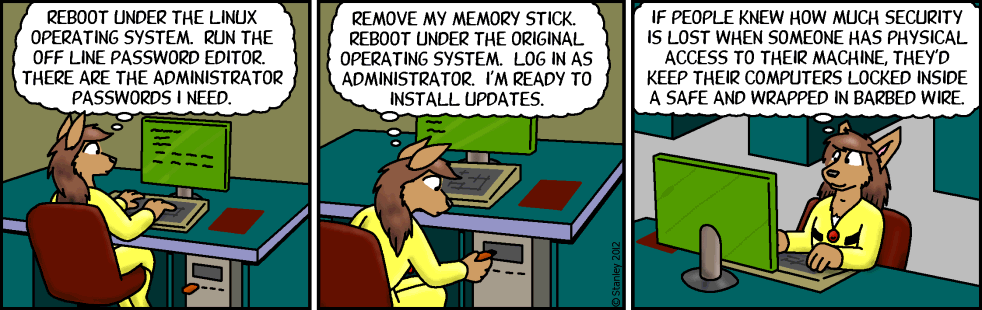

Nu har vi ju många gånger sagt att social engineering är den mest kraftfulla attacken mot ett företag. Alltså att lura folk att hjälpa dig läcka ut deras data, ta över deras system eller helt enkelt gör det du säger till dem att göra. Inga brandväggar skyddar mot sådant.

Vi har talat om hur insiderhoten ser ut, så nu är det dags att diskutera riskhanteringen i frågan: alltså hur hanterar du risken som dina användare kan vara? Cyberpsykologi! Alltså att se våra mänskliga beteenden som en viktig del i riskmodellering och hantering.

Detta kan verka självklart och till och med floskelvarning, men det är skillnad på att säga att det är viktigt gentemot att faktiskt skapa policies, arbetsmetoder och sköta riskerna konsekvent genom att se psykologin som en central faktor. Alltså, fråga dig själv detta: hur ofta bryr du dig om att tänka på säkerhet ur ett psykologiskt perspektiv?

A) Ibland om det känns bra,

B) Har väl gjort det någon gång.

C) Vi gör inte det idag. Men vi tänker på att införa det.

D) En gång gjorde jag det… Låt mig berätta om detta tillfälle… Allt jag vet om IT-säkerhet bygger på denna händelse.

E) Vi gör det idag och har en plan där alla delar är byggda så att vi tar hänsyn till hur människor tänker och agerar.

Allt annat än E) är att inte inte göra någonting alls.

Det är också viktigt att inte skapa personberoenden, att se till att IT-avdelningen inte blir den sura grindvakten som säger ”Nej” till det mesta, att förstå men inte acceptera att folk pinkar in revir, få bort ”my little server”-administratörerna som hellre startar ett krig mot IT-avdelningen än att bli av med den där servern som de har under skrivbordet.

Men var är säkerheten i detta? Svaret är att det blir säkrare när folk känner att de är delaktiga i att följa policies, acceptera att de inte kan få behålla sina höga behörigheter utan att det finns en anledning och att man gör instruktioner och utbildningar som är lätta att förstå och ta till sig.

Att använda cyberpsykologi är att kunna bygga en organisation som faktiskt arbetar mot att hålla en högre säkerhetsnivå rent allmänt.

Diskussionen kommer också in på frågan om hur vi gör när vi anställer folk. När vi tittar på deras bakgrund, är det konstigt om det inte finns några avtryck på nätet? För en 60-åring? Kanske inte? För en 20-åring? Ja, det är mer rimligt att det borde finnas.

Sen är moral och vad vi ser som varningstrianglar när vi tittar på andra personer också något som förändras över tiden. Bill Clinton vågade inte erkänna att han ”rökt på”, så han sa ”I smoked, but did not inhale”. Detta gjorde att han klarade den, för den tiden, kontroversiella frågan. I slutet av 2006 fick Obama också frågan och sa med humor i rösten: ”I inhaled frequently…that was the point.”. Vid den tiden och med tanke på Obamas ungdomliga framtoning, var det inte längre ett problem.

Länkar

Rekommenderade böcker inom cyberpsykologi:

Mary Aiken: The Cyber Effect

Christopher Hadnagy: Social Engineering, the art of human hacking

Patrik Wincent: Den Digitala Drogen

Yasmin Winberg och Julia Lundin: Badfluencer

Kevin Mitnick: The art of Deception

Kevin Mitnick: The art of Intrusion

Felaktigheter

- Inget att rapportera denna gång. Kommentera gärna om ni

inte håller med omhittar fel i något vi sagt.

Senaste kommentarer