Höst-tankar – mitt under sommaren

Skrivet i vanlig oordning av Erik Zalitis

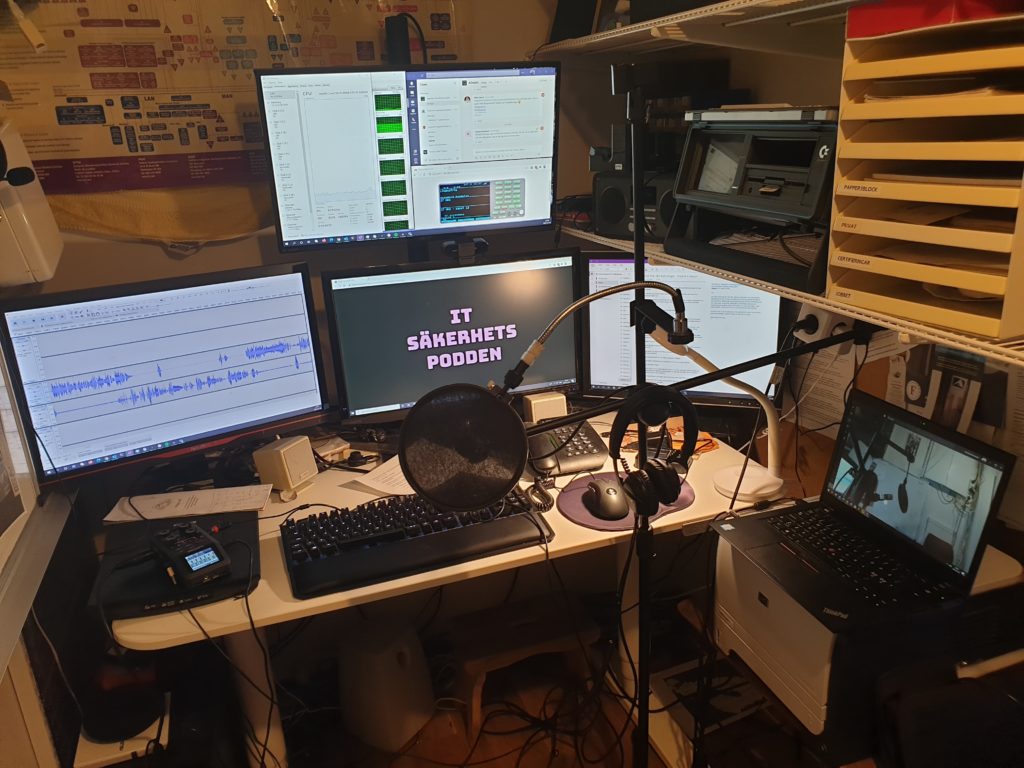

Jag hade en galen idé, varför inte spela in avsnitt två i vår serie om loggning utomhus? Så jag packade ner en del av poddgrejerna i min väska och satte dem på pakethållaren. Dock spände jag i all hast inte fast dem ordentligt, så väskan ramlade av. Även om jag upptäckte felet snabbt, var någon annan snabbare att roffa åt sig grejerna. Så där rök utrustning för 10 000 kronor.

Jag har grejer kvar för att spela in poddar, men just då kändes det inte särskilt lockande, så nu är det tyst i vår eter fram till augusti, då allting vaknar upp igen.

Det är dock redan nu dags att prata om hur hösten kommer att bli på IT-säkerhetspodden. Visserligen en tidig plan som kan komma att ändras, men ändå…

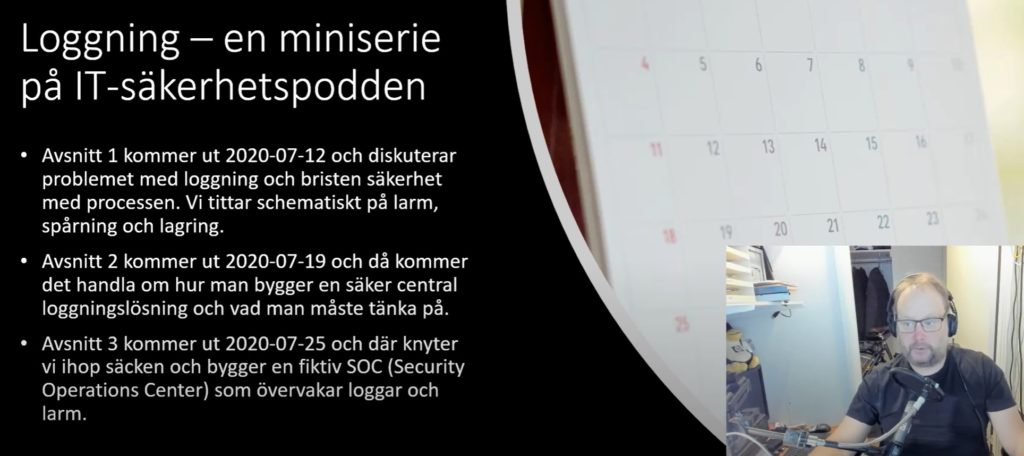

Kommande avsnitt…

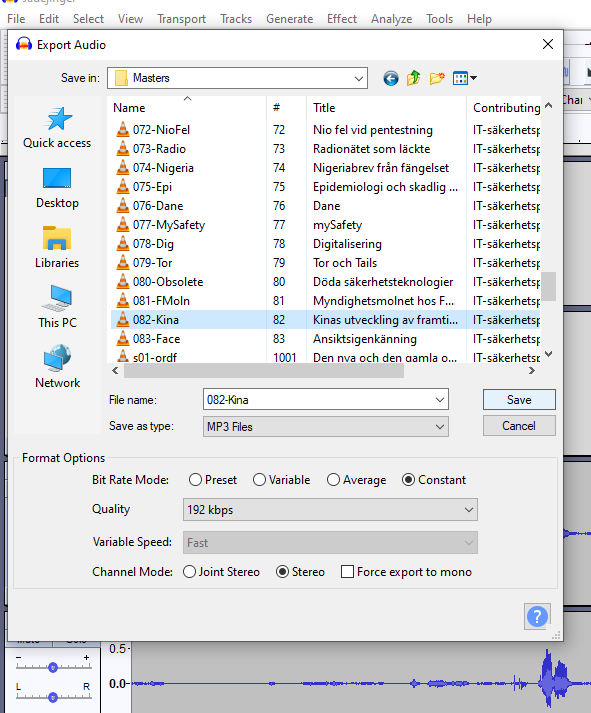

När vi återkommer blir det för att avsluta vår serie om loggar och loggning. Denna kör jag själv och vi får se om de andra två avsnitten kommer att göras som webinars. Inget löfte, men ljud blir det garanterat.

Därefter har jag och Mattias händerna fulla med att testa en känd leverantörs bärbara PC med ett inbyggt skydd som ska göra dem extremt säkra. Det kommer vi bli två om! Ingen pardon utlovas, men likväl ett ärligt test som kommer avslöja om det bär eller brister.

Sen blir det en långkörare. Vårt första avsnitt på en timme kommer att vara en diskussion mellan mig och Fredrik Eriksson på Förvarshögskolan där vi börjar med kalla kriget och landar i nutiden där underrättelserna flödar på Internet och mannen i trenchcoat har blivit digital och gett upp kikaren för att istället ladda ner ditt data som du lägger upp publikt och köra det genom maskininlärningssystem.

Vi har även två avsnitt som är redo att rulla ut så snart vi är tillbaka. Det ena är en humoristisk syn på de få gånger Hollywood verkligen förstått hur hackare fungerar och i det andra går vi på djupet med hur Twitters VD skrev nazistiska budskap i sitt Twitter-flöde.

Ljudteknikerns guide…

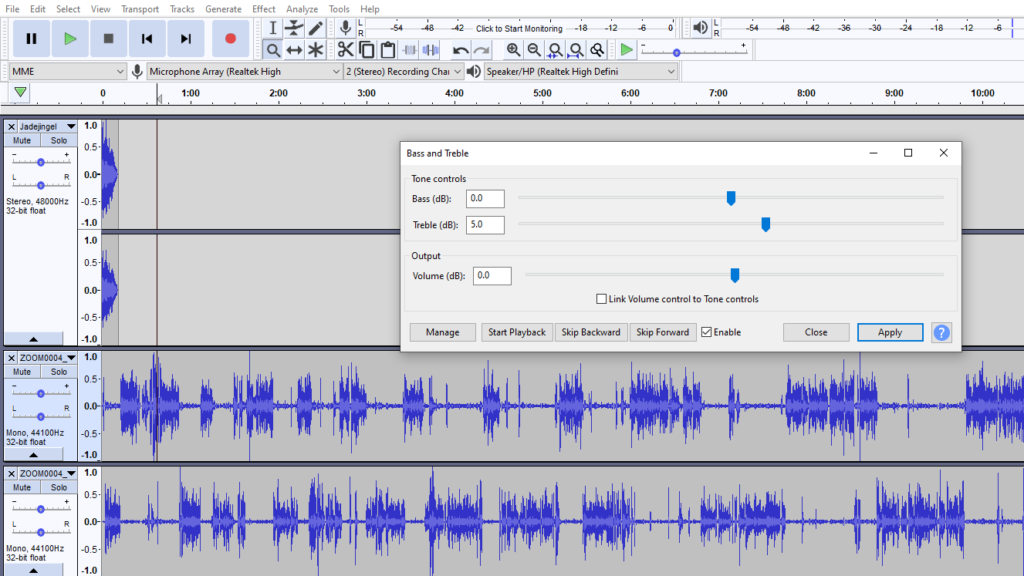

Ok, sorry, men jag bara måste. Det blir ju självklart förbättringar i ljudet i och med förlusten av vår utrustning leder till att ny är på väg. Det svider i plånboken, men det kommer inte göra ont i era hörlurar.

Neuman TLM 103 är en mycket välljudande mikrofon som enligt utsago kan jämföras med deras legendariska U87 som kanske kan tros vara en ubåt, men i själva verket är ljudets Rolls-Royce. (Jag kommer aldrig få slut på metaforer) Riktigt så bra är kanske inte 103an, men bra nära säger förståsigpåarna, och de borde ju veta och ljudproven på YouTube lovar fantastiska resultat. Mina öron håller med.

Sen har jag köpt in ljudskärmar som kommer göra att akustiken blir bättre, vilket är ett stor kamp för oss som inte har en egen studio.

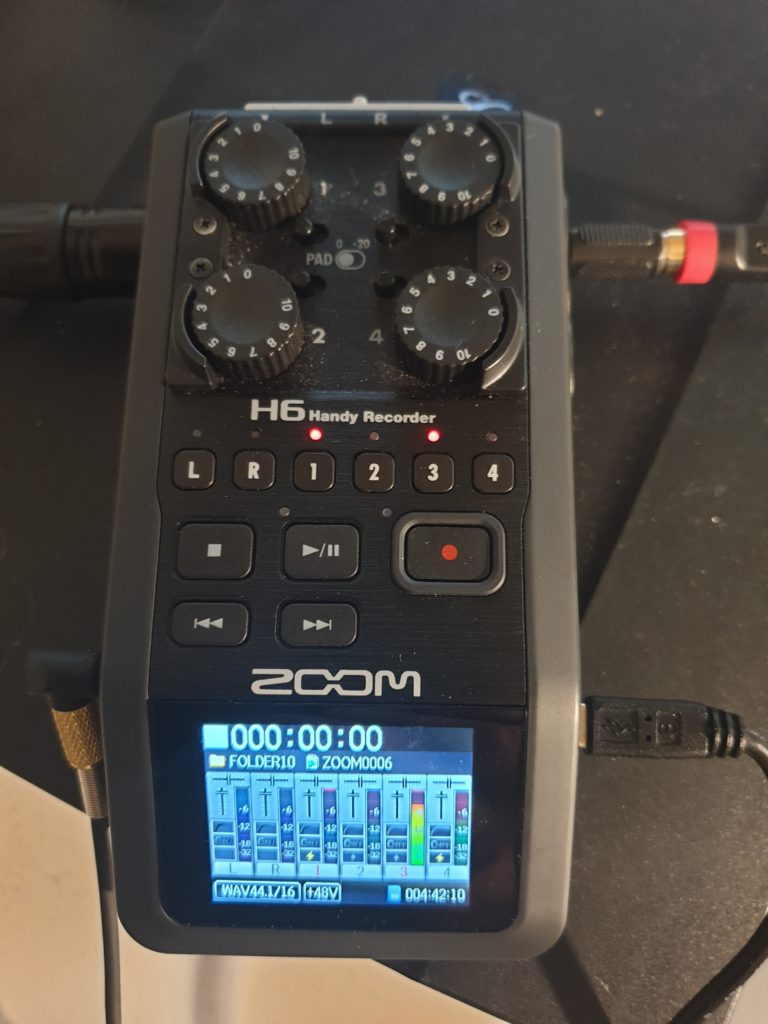

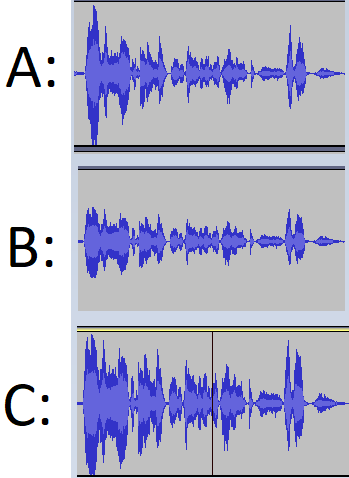

Till sist byts vår hederliga och nu stulna Zoom H6 ut mot deras nya Zoom F6. Förutom fler mikrofoningångar har den ett poddläge som stänger av mickar som för närvarande inte pratas i. Detta måste jag nu göra manuellt, så funkar detta, halveras mitt redigeringsarbete.

Sen spelar den in i 32-bitars läge, vilket snillrikt nyttjas för att ge ett antal extra dB av ”head room”. Effekten blir att överstyrning blir mycket mindre sannolikt. Detta gör att jag slipper fokusera på att hålla efter ljudnivåerna på petimeternivå.

Så det är ju bara lovande just nu. Dessutom labbar vi med att ta fram metoder för videoinspelning, vilket gör att det kan bli mer sådana avsnitt, även om vi till syvendes och sist är en äkta podd.

Är framtiden ljus, ja, men solglasen är fortfarande frivilligt.

Senaste kommentarer