Avsnittet: 150 – Att arbeta med MITRE ATT&CK

Inspelat: 2021-01-21 (publicerat 2022-01-23)

Deltagare: Mattias Jadesköld och Erik Zalitis

Detta avsnitt är ett samarbete med Nordlo.

Lyssna på avsnittet – Mitre

Medan du lyssnar

När man lär sig pentesta från början, får man nästan alltid lära sig enligt den där ”tratten” som börjar brett och ospecifikt med att försöka förstå målet och sedan blir allt mer specifikt när man väljer hur man ska slå till.

Och denna ”tratt” har vi nämnt ett antal gånger med början i avsnittet om ”Kill chain”. Först, förstå att sidan har många intressant ämnen. Men denna gång går vi igenom hackarens väg in med guiderna som Mitre publicerat, medan vi försöker få till en kedja av händelser som slutar där hackaren vill vara. Det är viktigt att veta att en bra hackare har ett mål och således inte låter sig distraheras av vad han eller hon ser på vägen. Moderna attackerare vet exakt vad de vill ha ut med attacken.

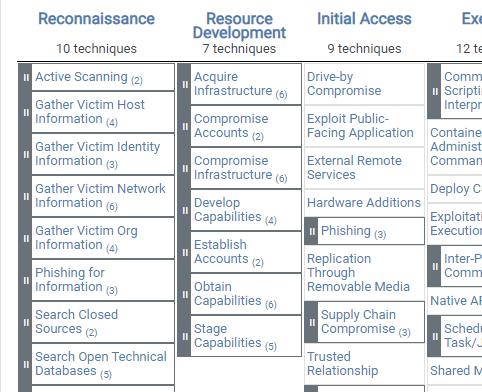

Varje steg finns i guiden, som går att grotta sig ner i, men vi pratar om dem på en hög nivå och exakt vad de kan tänkas betyda i verkligheten. De är:

- Reconnaissance

- Resource Development

- Initial Access

- Execution Persistence

- Privilege Escalation

- Defense Evasion Credential

- Access Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

Mitre är en ”bläckfisk” till en organisation som har ett förflutet som knuten till Amerikanska militären och då främst flyget, medan den idag är mer av en allmännyttig kunskapsspridare. Dock är det viktigt att inse att den är inriktad på attacker, därför kan man tro att den är till för den som vill lära sig pentesta. Så är det givetvis, men försvararen har mycket att hämta ändå. Med andra ord, det är viktigt att kunna se in i huvudet på attackeraren även för den som inte vet hur man gör attackerna.

Länkar – Mitre

Felaktigheter

- Inget att rapportera denna gång. Kommentera gärna om ni

inte håller med omhittar fel i något vi sagt.